Концепция ZIP-матрёшки: новая угроза для Windows

В мире кибербезопасности появилось новое орудие — объединённые ZIP-архивы, которые усложняют работу защитников.

Злоумышленники продолжают изобретать пути обхода защитных механизмов. Одним из новых методов стала техника слияния ZIP-файлов, упрощая сокрытие вредоносных данных от антивирусного ПО и аналитиков, специализирующихся на изучении вредоносных кодов.

Эта методика была выявлена экспертами из израильской компании Perception Point, когда они исследовали фишинговое сообщение. Подделанное уведомление о доставке содержало архив, который внешне напоминал RAR-файл, но на самом деле хранил троянский скрипт для автоматизации вредоносных действий.

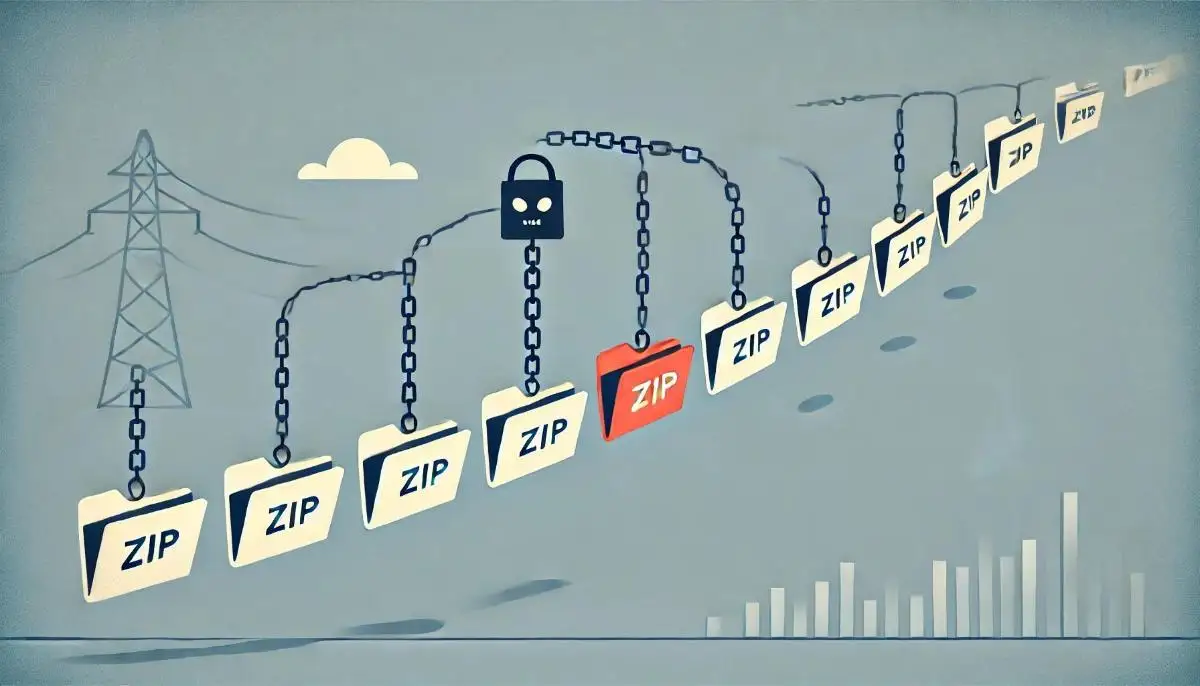

Метод атаки заключается в создании нескольких ZIP-архивов, один из которых содержит вредоносный код, а остальные представляют собой безвредные или пустые файлы. Эти элементы соединяются в единый файл, имитируя обыкновенный ZIP-архив. Такая обманная структура позволяет скрывать опасный код от большинства антивирусных программ.

Различные программы интерпретируют такие архивы по-разному, что вызывает проблемы с выявлением угрозы. Рассмотрим три популярные программы, применяемые для работы с архивами:

- 7zip: отображает содержимое только первого архива и может предупреждать о дополнительных данных, но пользователи часто игнорируют это сообщение.

- WinRAR: позволяет увидеть содержание последнего центрального каталога, в том числе замаскированные вредоносные файлы.

- Проводник Windows: может либо не открыть файл, либо отобразить лишь часть данных, или, при переименовании в формат .RAR, показать второй архив.

В одном из зафиксированных случаев, киберпреступники использовали такой файл, называющийся «SHIPPING_INV_PL_BL_pdf.rar», который внешне выглядел как RAR, но был на самом деле комбинированным ZIP. При открытии с помощью 7zip пользователи видели только безопасный документ PDF. WinRAR и Проводник Windows же выявляли присутствие исполняемого файла «SHIPPING_INV_PL_BL_pdf.exe», который представлял собой троянский вирус, используя AutoIt для продолжения вредоносных действий, например, загрузки другого зловредного ПО.

Чтобы защититься от таких атак, эксперты советуют использовать системы безопасности, умеющие разархивировать вложенные архивы, и настраивать фильтры на блокировку подобных файлов. Обеспечение обученных сотрудников и пользователей также важно, поскольку человеческий фактор часто играет роль в предотвращении подобных угроз.